Vulnerabilidade do plug-in anti-spam do WordPress atinge mais de 200 mil sites

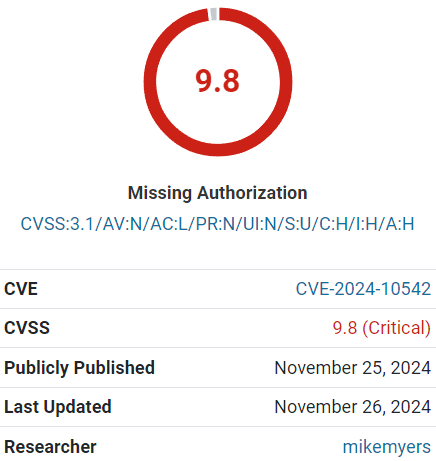

Uma falha em um plugin anti-spam do WordPress com mais de 200.000 instalações permite que plugins maliciosos sejam instalados em sites afetados. Os pesquisadores de segurança avaliaram a vulnerabilidade em 9,8 de 10, refletindo o alto nível de severidade determinado pelos pesquisadores de segurança.

Captura de tela da classificação de gravidade da vulnerabilidade CleanTalk

Vulnerabilidade do plug-in WordPress CleanTalk Anti-Spam

Descobriu-se que um firewall anti-spam altamente avaliado, com mais de 200.000 instalações, possui uma vulnerabilidade de desvio de autenticação que permite que invasores obtenham acesso total a sites sem fornecer um nome de usuário ou senha. A falha permite que invasores carreguem e instalem qualquer plug-in, incluindo malware, garantindo-lhes controle total do site.

A falha na proteção contra spam, Anti-Spam, plugin FireWall by CleanTalk, foi identificada por pesquisadores de segurança do Wordfence como causada por falsificação reversa de DNS. DNS é o sistema que transforma um endereço IP em um nome de domínio. A falsificação reversa de DNS ocorre quando um invasor manipula o sistema para mostrar que ele vem de um endereço IP ou nome de domínio diferente. Nesse caso, os invasores podem enganar o plug-in Ant-Spam, dizendo que a solicitação maliciosa vem do próprio site e porque esse plug-in não possui uma verificação para que os invasores obtenham acesso não autorizado.

Esta vulnerabilidade é categorizada como: Autorização ausente. O site da Enumeração de Fraqueza Comum (CWE) define isso como:

“O produto não realiza uma verificação de autorização quando um ator tenta acessar um recurso ou executar uma ação.”

Wordfence explica assim:

“O plug-in de proteção contra spam, anti-spam e FireWall by CleanTalk para WordPress é vulnerável à instalação arbitrária de plug-ins não autorizada devido a um desvio de autorização por meio de falsificação de DNS reverso na função checkWithoutToken em todas as versões até 6.43.2 inclusive. Isso possibilita que invasores não autenticados instalem e ativem plug-ins arbitrários que podem ser aproveitados para obter execução remota de código se outro plug-in vulnerável for instalado e ativado.”

Recomendação

Wordfence recomenda que os usuários do plugin afetado atualizem para a versão 6.44 ou superior.

Leia o comunicado do Wordfence:

Imagem em destaque da Shutterstock/SimpleB